728x90

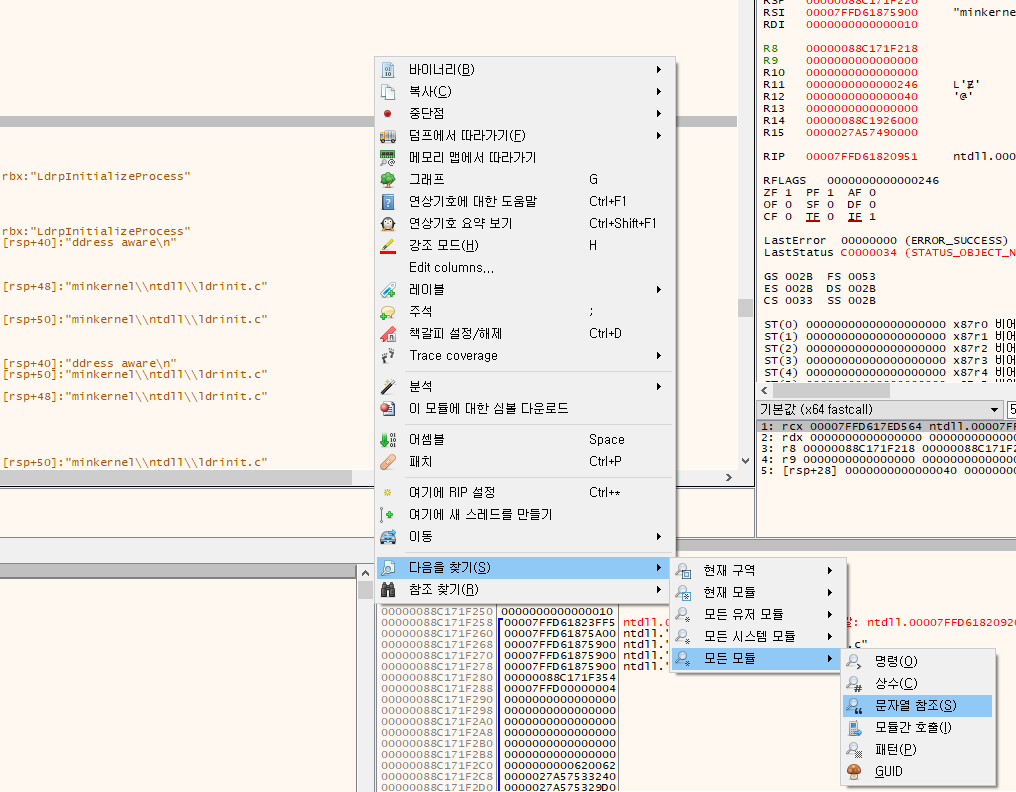

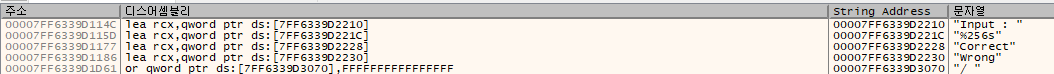

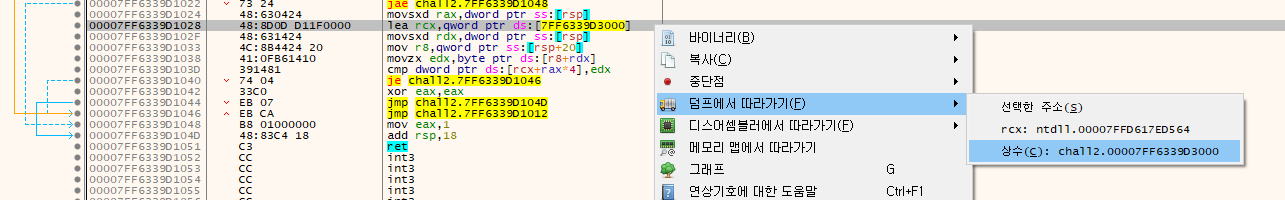

우클릭 후 이미지대로 들어가서 correct 문자열 찾는다.

correct 더블클릭한다.

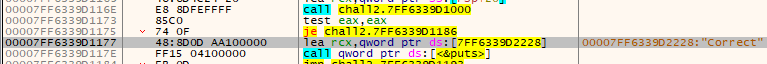

correct를 출력하려면 위에서 chall2.7FF6339D1000에서 실행한 함수의 결과(eax에 저장됨)가 0이 아니어야한다.

call 명령어 부분 더블클릭한다.

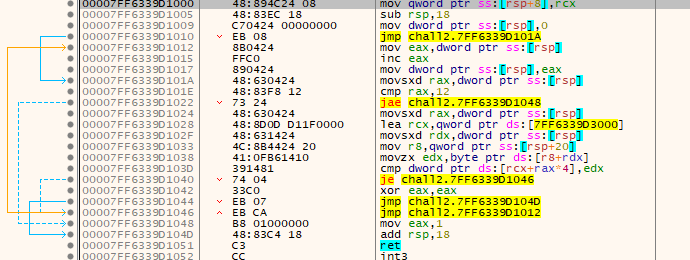

jae(jump above or equal) : 크거나 같을 때 점프

movsxd(Move doubleword to quadword with sign-extension) : doubleword를 quadword로 부호 유지한채로 저장

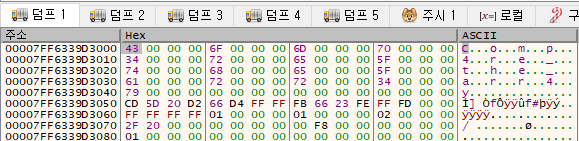

7FF6339D3000에 있는 문자를 하나씩 비교하는 코드다. 17번 비교하는 것을 보니 17글자인가보다.

FLAG가 보인다.

DH{Comp4re_the_arr4y}728x90

'dreamhack > Reverse Engineering' 카테고리의 다른 글

| rev-basic-3 (0) | 2023.02.14 |

|---|---|

| rev-basic-1 (0) | 2023.02.12 |

| rev-basic-0 (0) | 2023.02.12 |